Как опытный энтузиаст технологий, имеющий за плечами несколько десятилетий, я не могу не почувствовать укол ностальгии, когда слышу об еще одной уязвимости, затрагивающей наши любимые процессоры. Уязвимость Sinkclose в процессорах AMD — это лишь последнее дополнение к постоянно растущему списку угроз безопасности, которые держат нас в напряжении.

Исследователи обнаружили широко распространенную проблему, затрагивающую большинство процессоров AMD, потенциально подвергающую риску определенные критические области внутри чипов. Эта уязвимость, получившая название «Sinkhole», позволяет злоумышленникам, имеющим доступ на уровне ядра, манипулировать настройками режима управления системой (SMM), несмотря на наличие активных мер безопасности.

Потенциальные злоумышленники могут воспользоваться этой уязвимостью для проникновения вредоносного ПО в системы, что сделает его практически невозможным для обнаружения и удаления. Тем не менее, получить доступ к ядру сложно, и AMD уже начала предоставлять решения для некоторых чипов, затронутых этой проблемой (как сообщает Bleeping Computer).

Слабость была обнаружена исследователями Энрике Ниссимом и Кшиштофом Окупски, которые оба работают в IOActive, компании, предоставляющей услуги безопасности. Они поделились своими открытиями во время мероприятия по безопасности Def Con, которое состоялось в Лас-Вегасе в минувшие выходные.

Чтобы воспользоваться этой уязвимостью, хакерам необходимо сначала получить доступ на уровне ядра целевой системы с помощью другого вектора атаки. Этот доступ к системе высокого уровня, известный как привилегия Ring 0, предоставляет им прямой контроль над основными функциями системы. Если им удастся это сделать, они смогут повысить свои привилегии до уровня Ring -2, что позволит им установить скрытый буткит в главную загрузочную запись (MBR). Это означает, что даже если операционная система будет переустановлена, буткит сохранится и останется незамеченным.

Режим управления системой (SMM) — это один из наиболее фундаментальных режимов работы процессора x86, который в основном используется BIOS/UEFI для управления питанием, управления системным оборудованием и специального кода, разработанного OEM. Если этот режим будет взломан, ни антивирусное, ни антивирусное программное обеспечение не сможет обнаружить вредоносный код, спрятанный так глубоко в системе. Пользователю необходимо будет физически подключиться к процессору, чтобы просканировать память на наличие потенциального вредоносного ПО.

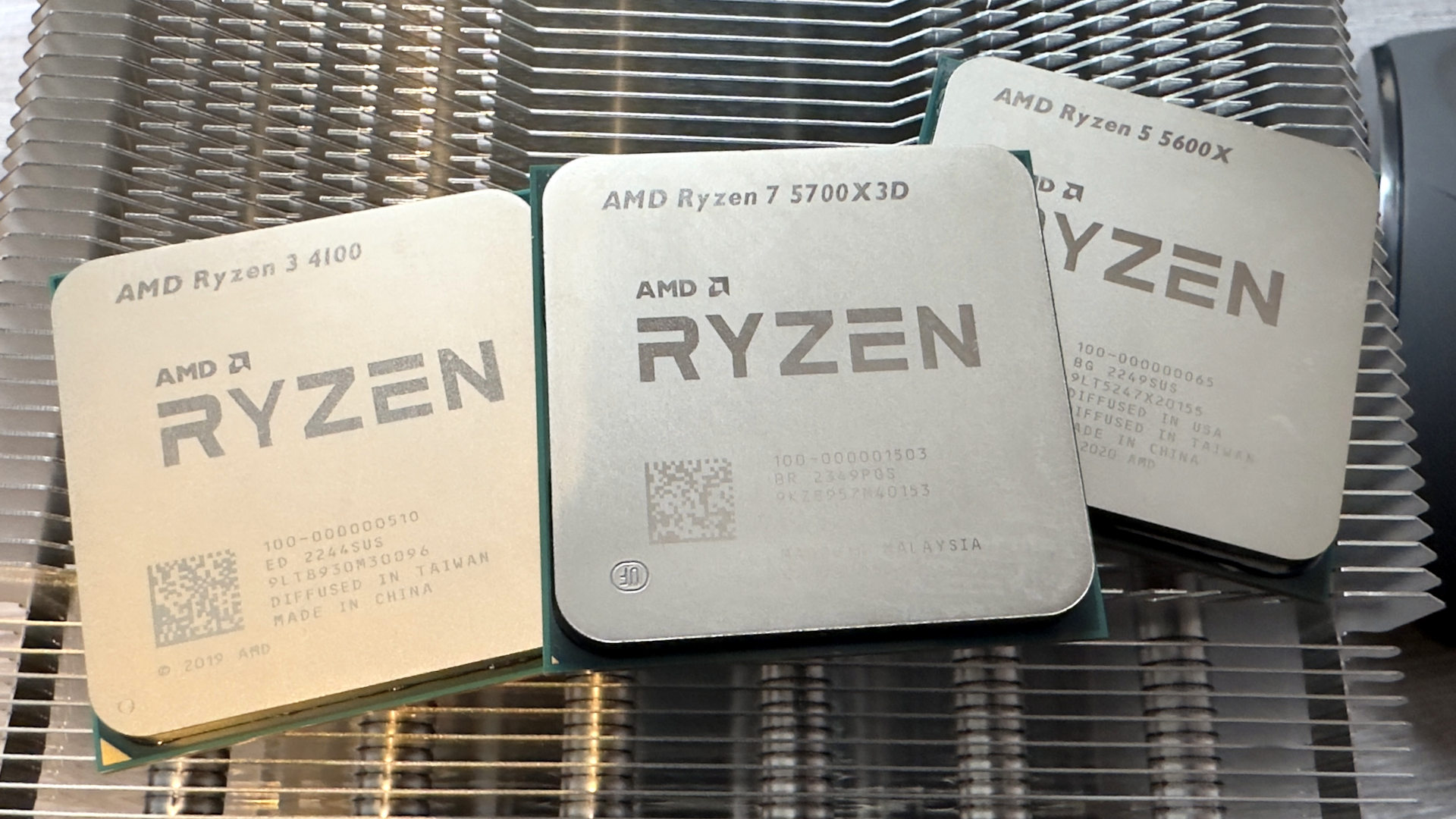

AMD выпустила предупреждение о том, что некоторые чипы подвержены атакам, и предоставляет производителям устройств исправления прошивки для обновлений BIOS, направленных на решение этой проблемы. Однако чипы серий Ryzen 3000, 2000 и 1000 не будут получать обновления, поскольку эти продукты выходят за пределы диапазона поддержки программного обеспечения AMD, что подтвердило издание Tom’s Hardware.

Как технический энтузиаст, который в прошлом сталкивался с трудностями, связанными с уязвимостями безопасности, я не могу переоценить важность обновления вашего процессора AMD. Недавно многие из новейших процессоров AMD получили обновления, устраняющие потенциальную проблему безопасности. Хотя получение доступа к системе на уровне ядра обычно является сложной задачей для злоумышленника, это не является невозможным. Если у вас есть процессор AMD и вы давно не обновляли BIOS, я настоятельно рекомендую обратиться к производителю материнской платы, чтобы убедиться, что у вас установлена последняя версия BIOS. Мой личный опыт научил меня, что пренебрежение обновлениями может привести к потенциальным угрозам безопасности в будущем, поэтому всегда лучше проявить осторожность.

Действительно, похоже, что акцент может сместиться в сторону более сложных систем и оборудования центров обработки данных, поскольку они, как правило, хранят высококонфиденциальные данные. Таким образом, обычные домашние пользователи, вероятно, могут быть спокойны и не беспокоиться.

Новые процессоры AMD Zen 5 серии 9000, такие как Ryzen 5 9600X и Ryzen 7 9700X, отсутствуют в списке, поскольку в них используются последние версии BIOS, в которых уже решена проблема. Поскольку эту уязвимость может быть сложно использовать, то, что система становится уязвимой таким образом, по-прежнему вызывает беспокойство. Поэтому рекомендуется всегда обновлять BIOS и следить за тем, чтобы антивирусное программное обеспечение оставалось активным и эффективным для отражения потенциальных атак до того, как они произойдут.

Смотрите также

- Список филлеров Наруто и Наруто Шиппудена: все эпизоды, которые можно пропустить.

- Полная аудиокнига Onyx Storm: Empyrean уже вышла в свет и предоставляется скидка 41 доллар на 3 месяца Audible.

- Читы Stardew Valley: каждый необходимый вам чит-код, никаких модов не требуется.

- Лучшие слайдеры NHL 25 и как их использовать

- Объяснение полного списка химических стилей FC 25

- Все персонажи, классы и способности Elden Ring Nightreign

- Консольные команды Сталкера 2 и чит-моды

- Я играю в Dungeons & Dragons уже много лет, но возможно, из-за одной простой и блестящей механики я перейду на игру ‘Daggerheart’.

- Во вселенной Destiny 2 произошло нечто странное: запусковой трейлер сильно ориентирован на путешествия во времени и выглядит больше похожим на кроссовер с игрой Control

- Stellar Blade одевает Еву в невероятно глупые сексуальные наряды, которые портят сюжет игры, но, несмотря на вынужденную сексуальную привлекательность, мне действительно нравится ее детальный дизайн.

2024-08-12 14:47